BLOG

Softwaretipp: Snipping Tool Plus

Der heutige Software Tipp handelt von einem Schnipsel-Werkzeug (Snipping-Tool). Mit der Software können Sie den gesamten PC-Bildschirm oder einen Teil davon als Foto aufnehmen. Sie können später sogar Notizen hinzufügen, das Bild speichern, drucken oder direkt per E-Mail...

Surftipp: Komoot.de

Hin und wieder sind die Dinge auch einfach. Die Orientierungs-App Komoot ist wirklich kinderleicht zu handhaben und arbeitet sehr zuverlässig. Sie markieren einfach Ihre Wander- oder Radtour auf der Karte, schicken die vorgefertigte Tour auf Ihr Handy und lassen sich dann von...

Schmunzler: Der Frankfurter an sich

Das Nordend, Heimat des PC Reparaturfachmanns PCDOKTOR, ist ein urfrankfurter Stadtteil. Aber was macht den Frankfurter eigentlich aus? Die Eigentümlichkeiten des Mainländers beschreibt am besten folgende wahre Begebenheit: Berufsverkehr, morgens 8 Uhr in einer vollbesetzten...

Praxistipp: Virenschutz – unter Windows 10 mit Bordmitteln!

Während Sicherheitsexperten und auch wir in unserem Newsletter immer wieder darauf hingewiesen haben, dass der Nutzer mit einem Windows-Betriebssystem unbedingt eine Antiviren-Software installieren soll – das gilt heute nicht mehr. Denn: Die in Windows 10 vorinstallierte...

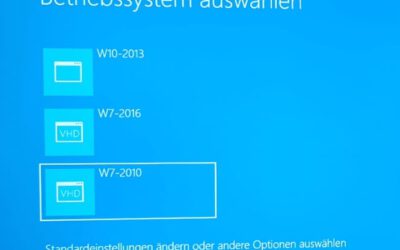

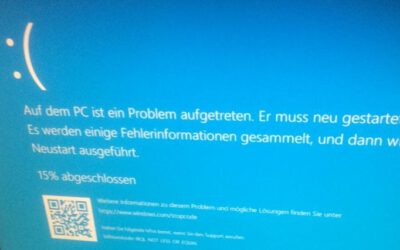

Jetzt umsteigen auf Windows 10

Das Ende von Windows 7 naht. Ab Januar 2020 gibt es weder Updates, noch Sicherheitsupdates für das betagte, doch immer noch weitverbreitete Betriebssystem Windows 7 von Microsoft. Computerfachleute raten dringend davon ab, Windows 7 noch weiter zu nutzen, besonders wenn man im...

Software-Tipp: Avira Free Antivirus

Der bekannte Virenschutz Avira blockiert Viren, Ransomware, Trojaner und dergleichen üble Gesellen in Echtzeit. Die Software ist kostenlos und wird regelmäßig upgedated. Avira gilt als leicht und schnell, der Schutzschild bremst Ihren Rechner nicht aus. Die kostenlose Version...

Surftipp: Bundesamt für Sicherheit in der Informationstechnik

Was Sie schon immer über Trojaner, Viren, Malware, Spyware, Phishing, Spam und dergleichen Widrigkeiten des virtuellen Alltags wissen wollten – auf dieser Seite steht es. Darüber hinaus finden Sie auf den Seiten des Bundesamtes für Sicherheit und Informationstechnik sehr...

Der PCDOKTOR.de-Newsletter

Der PCDOKTOR.de-Newsletter erscheint seit über 18 Jahren mehr oder weniger regelmäßig und wird mittlerweile an mehr als 1.800 Abonnenten versandt. Empfehlen Sie ihn bitte an Ihre Freunde und Bekannten weiter, denen wir auch gerne dieses Rundmail kostenlos zukommen lassen...

Jetzt auch samstags für Sie da.

Wichtig! Neue, noch kundenfreundlichere Öffnungszeiten: Ihr PCDOKTOR ist jetzt auch samstags von 10 bis 16 Uhr für Sie da. Und an den übrigen Werktagen sind wir eine Stunde länger dienstbereit, ab jetzt montags bis donnerstags von 10 bis 19 und freitags, wie gehabt, von...

Praxistipp Nummer 2 von PCDOKTOR.de: Frühjahrsputz!

Ihr Rechner sammelt mit der Zeit eine Menge Müll an, der ihn am Ende langsam und träge macht. Dagegen hilft ein Frühjahrsputz von PCDOKTOR.de. Dieser beinhaltet unter anderem: o die komplette Entsorgung sämtlichen Datenmülls mithilfe von geeigneter Software (CCleaner, falls Sie...

Inhalt Newsletter März 2019

PCDOKTOR.de informiert im Newsletter März 2019 kostenlos zu folgenden Themen: Praxistipp: Datensicherung Softwaretipp: Backup-Maker Surftipp: www.reinmein.de Schmunzler: In Memoriam Karl Lagerfeld Viel Lese- und Surfvergnügen wünscht Ihnen die...

Praxistipp: Datensicherung, so geht’s!

Es sollte sich herumgesprochen haben, dass Computer kollabieren, Festplatten aus dem Ruder laufen und Viren Dateisysteme auf Nimmerwiedersehen auf den elektronischen Misthaufen werfen. Das Fotoarchiv, die gespeicherte Musik, die letzte Woche Arbeit wieder herzustellen ist in...

Software-Tipp: Backup-Maker

Backup-Maker sichert Ihre Daten vollautomatisch und überzeugt gleichzeitig durch eine intuitive Bedienung: Daten auswählen, Automatisierung festlegen, Zielort wählen, fertig. Die Software speichert dann Ihre Dokumente in zeitlichen Intervallen auf einer externen Festplatte,...

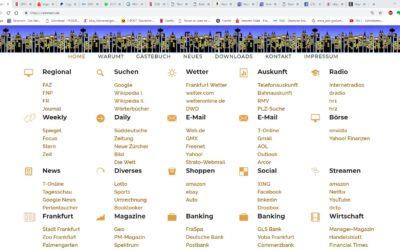

Surftipp: reinmein.de

Wenn der PCDOKTOR Ihren Rechner schon einmal in der Mache hatte, zum Beispiel zum Frühjahrsputz oder zu einer Reparatur, wundern Sie sich vielleicht, dass Sie eine neue Startseite in Ihrem Internet Browser finden: reinmein.de. Das ist eine Seite, auf der die wichtigsten...

In Memoriam Karl Lagerfeld

In Memoriam Karl Lagerfeld Am 19. Februar hat er uns verlassen, Karl Lagerfeld. Bekannt und berüchtigt war er für seine Schnodderschnauze, er redete schnell und schlagfertig und hinterließ uns wertvolle Sprüche: https://www.zitate.eu/author/lagerfeld-karl Karl Lagerfeld:...

Praxistipp: Sicher surfen

Ob Sie sicher und ohne nachträgliche Probleme im Internet unterwegs sind, hängt zuerst an Ihrem Browser – also der Software, die HTML-Seiten lesen kann. Erster Tipp: Sollten Sie immer noch den Internet Explorer auf dem Rechner haben und vielleicht sogar nutzen – lassen Sie...

Software-Tipp: Tor

Der bekannteste VPN-Dienst ist der Tor-Browser, der auch als Einfallstor zum so genannten Darkweb bekannt geworden ist, weil natürlich auch Bösewichte nicht erkannt werden wollen. Das Tor-Projekt basiert auf vielen Servern, die von Privatleuten oder Organisationen betrieben...

Surftipp: Passwort sicher?

Testen Sie hier Ihre Passwörter auf Sicherheit. Wenn Sie ein Passwort vergeben haben, hier können Sie überprüfen, wie sicher es ist. (Sollte der Link nicht funktionieren, geben Sie bitte folgendes in Google ein: Passwort kaspersky checken)

Schmunzler: Drucker kaputt?

Hemingway wäre heute nicht mehr in der Lage, Weltliteratur zu schreiben, weil er einfach kein Werkzeug mehr findet oder zumindest niemanden, der es repariert. Beweise? Sehen Sie unser kleines Spaßvideo an!

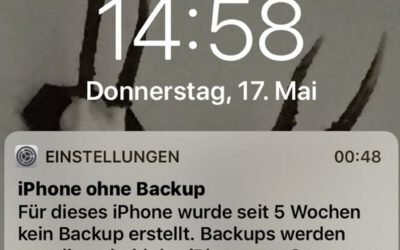

Iphone Backup

Wenn alle Telefonnummern, Bilder, Fotos, Emailadressen verschwunden sind, dann ist es zu spät. Machen Sie, wie bei einem PC oder Mac, rechtzeitig ein Backup von Ihrem Iphone, entweder über Icloud automatisch oder besser über Ihren PC oder Mac. Wir richten...

![]()

PCDOKTOR.de

Giebel & Kling GbR

Nordendstraße 26

60318 Frankfurt am Main

Tel. 069 – 90 50 28 20

E-Mail info@pcdoktor.de

Öffnungszeiten

| Mo. - Fr. | 10:00 - 18:30 Uhr |

| Samstag | 10:00 - 14:00 Uhr |