BLOG

Wir haben (noch) Alles fürs Homeoffice

Alle Welt bleibt zuhause und arbeitet. Ergebnis:...

PC Doktor Praxistipp: WLAN Drucker einrichten

Das wäre doch schön, wenn Sie mit dem Laptop auf...

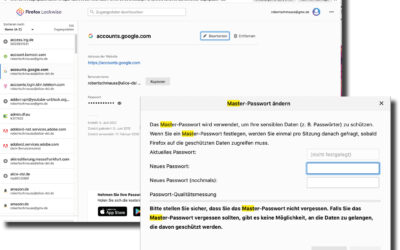

Banales Passwort? Ja, aber nicht immer!

Man möchte es wirklich nicht glauben, aber das...

Anruf von Microsoft? Einfach auflegen

„My Name is Daniel and I’m calling you from...

Inhalt Newsletter Januar 2020

Höchste Eisenbahn: Windows 7 läuft aus Angebote,...

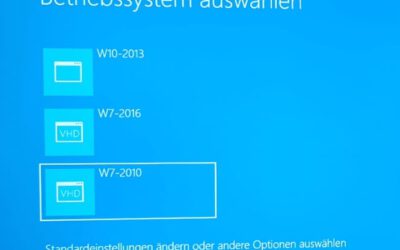

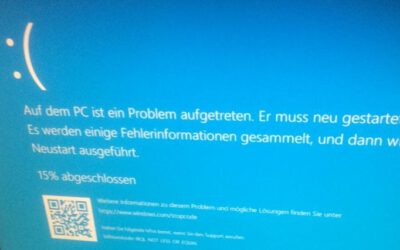

Höchste Eisenbahn – Windows 7 läuft aus

Am 14. Januar 2020, also MORGEN, beendet...

Refurbished von Ihrem PCDOKTOR – Schnäppchen ohne Reue

Ihr PCDOKTOR.de, Ihr Fachgeschäft für...

Frühjahrsputz für Computer

Haben Sie viele Kleider? Oder Wollpullis?...

Softwaretipp: TeamViewer macht PC Reparaturen einfach und günstig

Sie haben einen Internetzugang? Prima, dann...

Schmunzler

Ein Kurzer Wie nennt man einen Bumerang, der...

Windows 7 läuft aus – Windows 10 aufspielen

Es ist soweit: Exakt am 14. Januar 2020 beendet...

Ihr neuer Computer vom PCDOKTOR.de

Egal, was Sie mit Ihrem neuen Rechner machen...

Ihr neuer gebrauchter Computer vom PCDOKTOR.de

Lust auf ein echtes Schnäppchen ohne Reue? Ihr...

Softwaretipp: Snipping Tool Plus

Der heutige Software Tipp handelt von einem...

Surftipp: Komoot.de

Hin und wieder sind die Dinge auch einfach. Die...

Schmunzler: Der Frankfurter an sich

Das Nordend, Heimat des PC Reparaturfachmanns...

Praxistipp: Virenschutz – unter Windows 10 mit Bordmitteln!

Während Sicherheitsexperten und auch wir in...

Jetzt umsteigen auf Windows 10

Das Ende von Windows 7 naht. Ab Januar 2020 gibt...

Software-Tipp: Avira Free Antivirus

Der bekannte Virenschutz Avira blockiert Viren,...

Surftipp: Bundesamt für Sicherheit in der Informationstechnik

Was Sie schon immer über Trojaner, Viren,...

![]()

PCDOKTOR.de

Giebel & Kling GbR

Nordendstraße 26

60318 Frankfurt am Main

Tel. 069 – 90 50 28 20

Tel. info@pcdoktor.de

Öffnungszeiten

| Mo. - Fr. | 10:00 - 13:00 Uhr 15:30 - 18:30 Uhr |

| Samstag | geschlossen |